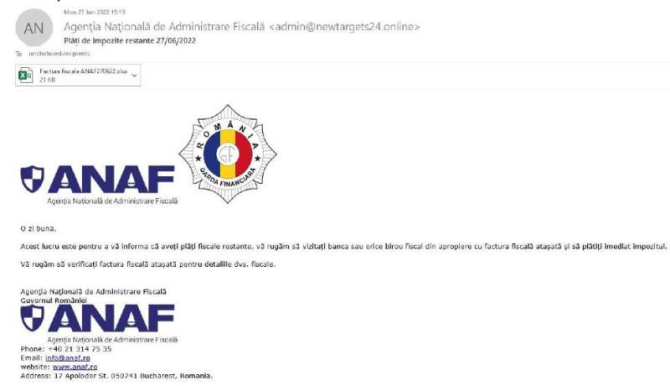

Conform unui comunicat al DNSC, mulţi utilizatori au observat că este vorba despre un atac şi nu un e-mail legitim din partea autorităţii şi au notificat autorităţile.

Potrivit specialiştilor în securitate cibernetică, metoda de atac constă în e-mail-uri nesolicitate care copiază identitatea vizuală a unor instituţii sau organizaţii cu reputaţie şi este des folosită de atacatori pentru a oferi potenţialelor victime un scenariu plauzibil, mizând în acelaşi timp pe emoţionarea utilizatorului pentru a-l face mai puţin vigilent.

"În acest caz, textul folosit de atacatori face referire la acest stimul psihologic încă de la început, destinatarii e-mail-ului fiind anunţaţi că au 'plăţi restante fiscale', iar pentru a verifica situaţia trebuie să acceseze 'factura fiscală ataşată'. Odată descărcat şi accesat, ataşamentul duce la infectarea dispozitivului cu malware-ul LokiBot", explică specialiştii DNSC.

LokiBot, cunoscut şi sub denumirile alternative de Lokibot, Loki PWS şi Loki-bot utilizează o variantă de malware tip troian, având ca scop principal furtul de informaţii sensibile, cum ar fi nume de utilizator, parole, portofele de criptomonede şi alte credenţiale. Reuşeşte să facă acest lucru prin utilizarea unui keylogger care monitorizează activitatea din browser şi de pe calculator, reuşind să înregistreze informaţiile tastate pe dispozitivul infectat.

"Actorii cibernetici rău intenţionaţi folosesc de obicei LokiBot pentru a viza sistemele de operare Windows şi Android şi de multe ori distribuie malware-ul prin intermediul ataşamentelor maliţioase anexate unor e-mail-uri nesolicitate, site-uri web maliţioase, mesaje text sau platforme de mesagerie", subliniază sursa citată.

Principalele recomandări pe care echipa DNSC le oferă în astfel de cazuri se referă în primul rând la prevenţie.

"De fiecare dată când primiţi un mesaj nesolicitat, trebuie să fiţi atenţi şi să verificaţi sursa mesajului primit. În acest caz, dacă se accesau informaţiile din header-ul mail-ului, se putea observa că mesajul a fost transmis de pe domeniul newtargets24.online şi nu de pe anaf.ro. Mai departe, dacă utilizatorul era atent la textul mesajului, observa că este cel mai probabil tradus automatizat în română dintr-o limbă străină, deoarece există greşeli clare de exprimare care pot fi identificate imediat. Formula iniţială de adresare din mail ('o zi bună') este una des utilizată în încheierea unui mesaj, nu la începutul lui. În continuare, textul sună extrem de ciudat, ceea ce ar fi trebuit să ridice serioase semne de întrebare destinatarului ('Acest lucru este pentru a vă informa') cu privire la legitimitatea acestui mail. În plus, dacă utilizatorul analiza ataşamentul din e-mail cu o soluţie de securitate existentă pe dispozitiv, ori una disponibilă gratis online (ex: VirusTotal), îşi putea da imediat seama că este vorba despre un fişier infectat cu malware", explică experţii în securitatea cibernetică.

Pentru a antrena utilizatorii din România să identifice şi să evite astfel de atacuri cu malware, Directoratul Naţional de Securitate Cibernetică, Poliţia Română şi Asociaţia Română a Băncilor, alături de parteneri din zona privată precum Microsoft Romania, BIT Sentinel, ATTACK Simulator, ANIS sau Dekeneas au lansat modulul Anti-Malwarer din cadrul campaniei de conştientizare la nivel naţional sigurantaonline.ro. Acest site este un instrument util utilizatorilor de toate vârstele pentru a-şi îmbunătăţi igiena de securitate cibernetică.

Citește și: Microsoft, avertisment cu privire la hackerii ruşi: Ţările care sprijină Ucraina, luate la ţintă

Grupurile de hackeri ruși intensifică spionajul cibernetic asupra aliaților Ucrainei, anunță reprezentanții Microsoft, potrivit Reuters. Hackerii guvernamentali ruși au desfășurat recent mai multe operațiuni de spionaj cibernetic vizând țările aliate cu Ucraina, a anunțat Microsoft într-un raport publicat miercuri, ilustrând amploarea activităților de piraterie informatică desfășurate de Moscova.

„Aspectele cibernetice ale războiului actual se extind mult dincolo de Ucraina și reflectă natura unică a spațiului cibernetic", a explicat președintele Microsoft, Brad Smith, în raport.

De la începutul conflictului, cercetătorii au depistat o serie de atacuri cibernetice distructive asupra entităților ucrainene, care au fost atribuite grupurilor de hackeri susținute de statul rus. Ei au descoperit că 128 de organizații din 42 de țări au fost, de asemenea, ținta acelorași grupuri axate pe spionaj, potrivit raportului.

Multe atacuri au vizat Statele Unite ale Americii și mai multe țări membre ale alianței militare NATO, au scris cercetătorii Microsoft. Printre acestea se numără organizații cu sediul în Polonia, Letonia, Lituania, Danemarca și Norvegia, dar și Finlanda și Suedia, țări care și-au exprimat dorința de a se alătura NATO.

„Ținta părea să fie în principal la nivelul guvernelor, deși au fost incluse și grupuri de reflecție, grupuri umanitare și furnizori de infrastructură critică", se arată în raport. Ambasada Rusiei la Washington nu a comentat acuzațiile.

Fiți la curent cu ultimele noutăți. Urmăriți DCBusiness și pe Google News

Ţi s-a părut interesant acest articol?

Urmărește pagina de Facebook DCBusiness pentru a fi la curent cu cele mai importante ştiri despre evoluţia economiei, modificările fiscale, deciziile privind salariile şi pensiile, precum şi alte analize şi informaţii atât de pe plan intern cât şi extern.

EUR = 4.9775

EUR = 4.9775  USD = 4.3683

USD = 4.3683  GBP = 5.7573

GBP = 5.7573  CHF = 5.3438

CHF = 5.3438  XAU = 452.6946

XAU = 452.6946

1 AUD = 2.7644 RON

1 AUD = 2.7644 RON  1 DKK = 0.6666 RON

1 DKK = 0.6666 RON  1 CAD = 3.1553 RON

1 CAD = 3.1553 RON  1 HUF = 0.0121 RON

1 HUF = 0.0121 RON  1 JPY = 0.0305 RON

1 JPY = 0.0305 RON  1 NOK = 0.4137 RON

1 NOK = 0.4137 RON  1 SEK = 0.4520 RON

1 SEK = 0.4520 RON  1 BTC = 369108.16RON

1 BTC = 369108.16RON  1 ETH = 7081.41RON

1 ETH = 7081.41RON  1 LTC = 336.80RON

1 LTC = 336.80RON  1 XRP = 9.29RON

1 XRP = 9.29RON